计算机网络安全论文,本文基于不完全理性的演化博弈理论,对网络攻防行为策略进行分析和预测,进而寻求最优防御策略,有效减少了防御方的损失,遏制了攻击方的攻击行为。

第一章 绪论

1.2 国内外研究现状

博弈论在网络安全方面的应用已经成为最近几年的一个研究热潮,由于传统的博弈理论需要满足太多的前提条件,比如完全信息条件等等,这与实际网络环境有较大的出入,从而削弱了博弈模型的实际应用范围。因此,研究人员开始将演化博弈理论引入网络安全的研究中。关注方向主要有以下三个方面:一是关于网络环境脆弱性的分析;二是关于网络信息安全的策略选择研究;三是关于网络安全态势和群体行为的研究。

1.2.1 网络环境脆弱性分析

在对网络环境的脆弱性进行分析时,王元卓等人建立了基于随机 Petri 网的攻防博弈模型[11],可以对目标网络的攻击成功率、平均攻击时间、脆弱节点以及潜在攻击路径等方面进行安全分析与评价。Liu 等人提出了一种博弈理论方法,其中涉及了多个检测和防御决策的问题[12],以此来优化入侵检测策略、降低能耗以及减少了报警信息,提高了传感器云中 数据的安全性 。 Alabdel 等人使用演化博弈理论分析 了云 存储 的APT(Advanced Persistent Threat 高级持续性威胁)攻击/防御策略[13],利用复制动态方程来研究云存储系统的动态稳定性,以表征局部渐近稳定的均衡策略,并显示其间的关系渐近稳定性和演化稳定性。Yezekael 等人构建了演化泊松博弈模型[14],并设计了控制软件用户行为以实现系统目标的机制。为了寻求最优策略集,Liu 等认为在研究基本协同演化方法上,鲁棒性是一个重要指标,并且他们研究了群体协同攻击规则对合作博弈攻击的鲁棒性[15]。然而该模型仍局限于需要完全信息。事实上,由于不同的参与者具有不同的认知能力以及非对称的信息,策略演化的过程将不可避免地缺乏远见。因此,探索非确定性策略演化分析具有重要意义。Hu 等人利用复制动态方程来描述网络攻防行为[16],总结了不同类型参与者采取不同策略的演化过程,并通过计算演化稳定均衡给出了最优的防御策略。张云等人提出一种基于不完全信息的网络攻防博弈模型[17],使用证据理论来描述信息的模糊性,更加全面的寻求最优防御策略。

计算机网络安全论文范文

.......................

第三章 基于激励机制的网络攻防演化博弈模型

3.1 引言

随着网络信息系统的日益复杂化,网络的安全性和用户隐私性引起了人们的高度重视,寻找能够维护网络安全、分析和预判网络攻防形式的新技术尤为重要。演化博弈理论弥补了传统博弈理论的不足,与网络攻防的特性较为契合。

本章节对网络环境进行了分析,构建网络攻防场景,并在惩罚机制的基础上引入激励机制,提出了基于激励机制的攻防演化博弈模型。通过给出群体不同的问题情境,利用复制动态方程及雅可比矩阵的局部稳定性法则对局中人的策略选取进行演化分析。另外,在第三方监管部门对局中人管理的基础上,分析不同攻击时长时攻击群体的演化规律,证明攻击具有时效性。通过激励机制对防御群体策略选取的影响以及引入防御投资回报,来进一步证明增加激励机制的可行性。根据实验验证表明,本章节提出的攻防演化博弈模型在不同的问题情境下均可达到稳定状态并获得最优防御策略,从而有效减少防御方的损失,遏制攻击方的攻击行为。

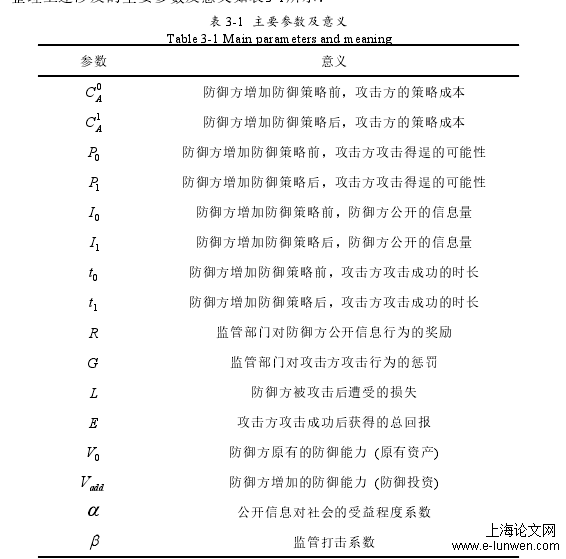

表 3-1 主要参数及意义

...........................

第四章 网络攻防随机微分博弈模型

4.1 引言

在博弈过程中,群体之间以及群体内部总会有某些个体发生变异导致攻防策略选择出现了随机性,这是因为实际的网络环境具有不确定性。因此,具备随机过程的演化博弈理论成为研究网络攻防策略的又一途径。随机演化博弈论是在演化博弈的基础上增添了随机性,在方法论上,它是一种动态的均衡,具备了刻画博弈过程中的随机改变的能力。鉴于此,为了进一步提高博弈模型的有效性,本章节利用随机微分方程将攻防策略集和外部因素(例如系统运行环境)的随机变化考虑到模型中来。

本章节利用随机微分方程的马尔可夫性质来构建随机微分博弈模型,在模型的构建过程中,通过引入危害性分析概念对攻击策略的危害程度进行了充分考虑,更精确的刻画了随机演化博弈模型。并且,根据随机微分方程的相关理论知识对模型进行演化均衡求解,并对模型的稳定性进行了证明。在不同的问题情境下,通过前项显示欧拉数值法对博弈局中人的策略选取进行演化分析。根据仿真实验表明,在随机干扰因素的作用下,本章节提出的随机演化博弈模型在不同的问题情境下均可达到稳定状态并获得最优防御策略。并且,通过引入防御投资回报 ROSI 与其他文献进行对比,可以得出本章节所提出模型的防御投资回报是较高的,攻防双方的策略选取更加贴合网络攻防实际,对维护网络安全有一定的促进作用。

...........................

4.2 本章预备知识

4.2.1 随机微分方程

在研究随机过程时,最早被用于研究的是布朗运动。英国植物学家布朗(RobertBrown)在十九世纪七十年代观测并研究微小花粉颗粒受到水分子的相互碰撞而在液体中漂浮的情况时,发现了花粉颗粒总是在不规则运动着,布朗运动也因此而得名。紧接着在二十世纪初,爱因斯坦(Einstein)利用物理学知识求解了花粉颗粒的转移密度,维纳(Norbert Wiener)也在利用数学知识对布朗运动进行了严格的定义,因此,布朗运动又被叫做维纳过程。布朗运动是指所有的分子都在液体中不停地运动,这是来自物理学上的解释。分子在液体中互相碰撞,这也导致液体中的微粒由于分子间的微小的作用力而不停地做不规则运动。

4.2.2 危害性分析

危害性分析(Criticality Analysis)是一个统计学概念,针对遭受某种原因致使产品发生的故障,对其影响程度进行分析,能够更精确的评价该危害对系统整体所造成的损失。危害性分析有助于更好地做出与组织信息资产管理相关的决策,包括信息安全和隐私风险管理、项目管理、获取、维护和升级决策。它可以作为考虑信息安全以及对风险进行管理决策的一个组成部分,能够可与各种风险管理标准和指南结合在一起使用[53]。

因此,本章节引入危害性分析的概念,利用指数函数来表示攻击策略的危害性,更精确的对攻击方实施攻击的危险程度进行刻画。

..........................

第五章 总结与展望

5.2 工作展望

本文基于演化博弈理论对网络攻防过程进行研究,分析了攻防策略行为变化,寻求到不同问题情境下的最优防御策略。但是面对错综复杂的网络环境,仅仅依靠这些初步研究成果来抵挡形式多样的网络安全问题远远不够,基于上述讨论,结合本文实际研究过程中所发现的问题,本文认为未来可以在以下几个方面开展研究:

(1) 近一步完善网络攻防博弈模型的参数量化,构建更加贴合真实网络攻防环境的演化博弈模型,更为科学有效的指导网络防御。

(2) 本文所构建的随机微分方程基于马尔可夫过程,局中人不具备对过往决策的参考权,因此,未来应尝试将局中人的过去决策参考考虑到模型中,着手研究时滞微分方程,使网络攻防博弈模型具有时滞性。

(3) 在数值演化分析时,可考虑使用隐式欧拉法或者改进的欧拉法对模型进行数值分析,以便于提高计算的精度。

参考文献(略)