计算机硕士论文哪里有?本文利用边缘计算的思想,将在攻击目标端的DDoS攻击检测防护方案转变为在DDoS攻击发源处进行检测和防护,同时使用区块链技术实现各边缘节点域间的DDoS攻击的联合防御。

第 1 章 绪论

1.2 国内外研究现状

本节将从DDoS攻击研究现状和区块链环境下DDoS攻击研究现状两个方面进行介绍。

(1) DDoS攻击研究现状

文献[15]研究了6LoWPAN和ZigBee中存在的DDoS攻击和唯一身份(Identity,ID)欺骗漏洞并提出了一种能够在伪随机身份生成器(Pseudo Random IdentityGenerator,PRIG)系统上生成和验证ID的设计,该设计不但能够实现对DDoS攻击的检测还能够减少ID验证时间增加了系统总的吞吐量。Adat等人提出了一种要求第三方处理风险的转移机制,该风险转移机制基于经济激励协议建立能够保证风险转移的公平性,进而使得物联网生态环境能够防御大型DDoS攻击[16]。文献[17]提出了一个解决当今DDoS防御系统中存在局限性(部署成本较高和运行消耗资源较高等)的POSEIDON系统,它部署在新兴的可编程交换机,可以在现场重新配置,运行过程中无需额外的硬件升级。POSEIDON系统可以有效地防御大批量的DDoS攻击,管理者可以轻松地定制防御策略,实现以较低的开销适应动态DDoS攻击。

Swami等人首先从安全的角度考察了SDN网络的特性并使用它的能力来保护传统网络的安全,然后对SDN网络的安全特性进行分析提出了保护SDN网络自身免受DDoS攻击的观点[18]。Bhushan等人针对SDN由于流量表存储空间有限带来了新的DDoS攻击漏洞,利用基于排队论的数学模型来表示交换机的流表空间,提出了一种新的流表共享方法保护基于SDN的云免受流表过载的DDoS攻击,进而增加了云系统对DDoS攻击的抵抗能力,同时减少了SDN控制器的参与[19]。Kalkan等人描述和评估了一种基于熵的联合安全方案(Joint Entropy-based Security Scheme,JESS)来加强SDN架构对DDoS攻击的防范,由于该方案依赖于一个统计模型因此它不仅可以缓解已知的DDoS攻击,还可以有效地缓解未知类型的攻击[20]。Hameed等人设计了一个安全的控制器对控制器(Controller-to-Controller,C-to-C)协议,允许位于不同自治系统(Autonomous Systems,AS)中的SDN控制器安全地进行相互通信和传输DDoS攻击信息,进而根据正在进行DDoS攻击的攻击路径进行有效的预警,并对攻击源头附近的DDoS异常流量进行有效过滤,起到节省时间和网络资源的作用[21]。

计算机硕士论文范文

................................

第 3 章 基于区块链的 DDoS 攻击检测方法

3.1 引言

DDoS攻击检测模块在基于区块链DDoS攻击联合防御方案中起到非常重要的作用,DDoS攻击检测的识别率直接影响着方案的防御效果。下面将汇总近几年的DDoS攻击检测方案:

在现有的研究方法中DDoS攻击检测方法主要分为传统方法和机器学习方法两类[54]。由于传统的方法已经不能满足种类繁多的DDoS检测需求,所以目前对于DDoS异常流量的检测大都依赖于机器学习的方法[55]。Rambabu等人提出了一种新的基于机器学习的DDoS检测模型,该模型重新选取网络流的新特征作为度量用来区分DDoS异常流量和正常流量,该模型对于网络流量特定的特征具有较好的检测结果并没有对真实的物联网流量进行测试[56]。Simpson等人为了解决基于机器学习的DDoS检测技术和DDoS防御方案在实践中难以应用的问题引入增强学习(Reinforcement learning,RL)管理和监控DDoS攻击,并引入代理类改进了基于RL的DDoS预防方案[57]。Doshi为了解决传统的基于阈值的DDoS异常流量检测技术检测时间较长而且难以适应DDoS攻击流量的变化的问题提出了适用于物联网环境的DDoS检测通道(IoT DDoS detection pipeline)对网络中的流量进行检测[58]。文献[59]提出了一种混合机器学习模型保护SDN的控制器免受DDoS攻击,虽然该模型具有更高的准确率、检测率和更低的误报率,但是该模型效率比较低。

通过对目前主流的DDoS攻击检测方法进行研究和分析发现,现有的DDoS攻击检测方法大都适用于传统的网络架构和软件定义网络架构下的DDoS攻击,但是对于涉及到真实区块链环境下的DDoS攻击研究方法非常少。为此,本章将通过实验探究得到适合区块链环境下的物联网环境中的DDoS攻击检测方法。

............................

第 5 章 基于区块链的 DDoS 攻击防御方法

5.1 引言

DDoS攻击还没有彻底的防御方法,只能通过降低攻击的方法缓解DDoS攻击带来的危害,最大程度的提高目标主机(服务器)的服务质量[74]。

目前,DDoS攻击防御的方式主要包括两种:主动式的防御和被动式的防御[75]。主动式防御,在DDoS攻击尚未发生之前对DDoS攻击进行预防或者当DDoS攻击发起时进行相应的反击措施;被动式的防御,系统检测到DDoS攻击之后,网络管理者通过采取措施对疑似的DDoS攻击流量进行流量引流、流量清洗以及流量过滤等操作。其中,主动式的DDoS攻击防御是目前学术界研究的重点[76]。接下来将对近几年主动式的DDoS攻击防御方法进行介绍。

Tuan等人针SDN中的网络服务提供者面临的TCP-SYN和ICMP flood攻击,利用KNN和XGBoost两种机器学习方法,提出了一种新的DDoS攻击缓解方法,该算法在不影响良性流量的情况下,有效地减少了DDoS的攻击[77]。文献[78]提出了一种具基于动态概率包标记(Dynamic Probabilistic Packet Marking,DPPM)优化方案进行DDoS攻击跟踪,该方案不仅提高了路径重构效率还降低了DDoS攻击的误报率。Priyadarshini等人提出一种新的基于源的DDoS缓解方案,对网络中的数据进行分析、预测和过滤,将过滤后的合法报文发送给服务器,阻断其他报文,该方案能够有效地缓解DDoS的攻击[79]。文献[80]提出一种基于出生-死亡的细粒度资源管理机制解决防御策略造成资源过度供给的问题,该机制既可以放大/缩小(缩小/放大),能够自适应地为云服务客户选择最优的资源租赁模式,使其以最小的经济成本战胜DDoS攻击。

.............................

5.2 基于区块链的 DDoS 攻击联合防御模型

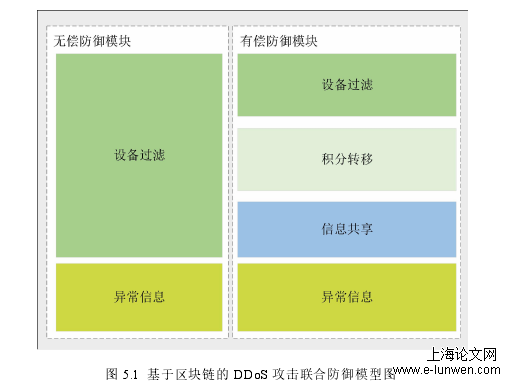

如图5.1所示,基于区块链的DDoS攻击联合防御模型主要分为无偿防御模块和有偿防御模块两部分构成。

无偿防御模块工作在攻击者和受害者属于同一个边缘节点的场景。当无偿防御模块检测到DDoS异常流量信息后,边缘节点根据DDoS异常流量信息查询攻击者对应的IP地址和MAC地址。在设备过滤过程中,为了防止攻击者伪造IP地址,边缘节点对攻击者进行过滤时不仅检测攻击者的IP地址还检测其下属终端设备的MAC地址保证攻击者被准确无误的过滤。

有偿防御模块工作在攻击者和受害者在不同边缘节点的场景(联合防御场景)。当有偿防御模块检测到DDoS异常流量信息后通过S-Chain信息共享模型将DDoS异常信息广播到区块链网络中,其他边缘节点收到DDoS异常流量信息后根据DDoS异常流量信息查询攻击者对应的IP地址和MAC地址。若收到DDoS异常流量信息的边缘节点下属的终端设备存在攻击者或受害者则该边缘节点将攻击者(伪装者)过滤,同时向DDoS异常流量信息发布边缘节点提供信息共享积分(积分可用于优先更新边缘节点的DDoS攻击检测模型)。若收到DDoS异常流量信息的点边缘节点下不存在攻击者或受害者,当收到DDoS异常流量信息的边缘节点下属的终端设备加新入到该边缘节点时需要查询DDoS异常流量信息,若DDoS异常流量信息发布的边缘节点共享的DDoS异常流量信息帮助该节点过滤恶意设备的接入则该边缘节点为DDoS异常流量信息发布的边缘节点提供信息共享积分。

图 5.1 基于区块链的 DDoS 攻击联合防御模型图

..........................

第 7 章 总结与展望

7.2 未来研究展望

虽然本文通过对基于区块链的物联网设备抗DDoS攻击方法进行研究取得了一些成果,但是随着物联网的不断发展本文所提出的解决方案依然需要进行不断更新,使其能够更好的适应物联网生态系统。此外,基于区块链的DDoS攻击联合防御系统还存在一些潜在的问题:

(1) 由于实验环境和实验数据的限制,无法对海量数据下DDoS攻击检测模型的适应能力进行测试,在未来的实验应当基于一定规模的物联网设备进行,自主采集流量数据对DDoS检测模型进行训练,并在区域内的网络环境中进行测试。

(2) 各边缘节点间通过S-Chain信息共享模型进行DDoS异常信息共享时,虽然信息共享时间在可以接受的时间范围内,但是S-Chian信息共享模型基于以太坊的私有链实现(以太坊私有链中的区块链节点进行共识时不需要得到所有参与节点的共同验证)存在一定的安全隐患。因此在未来的研究工作应该重点研究低延时共识算法作为信息共享模型的基础。

参考文献(略)