本文是计算机论文,云存储服务因其可提供较大的存储空间和较高的计算能力,受到越来越多的用户的青睐。一方面,用户将数据上传到云服务器上,可以随时随地下载数据。另一方面,不同用户之间可以共享数据,并对共享数据进行操作。这极大的增加了人们对于云服务的依赖程度。但是,云服务在给人们带来高效的同时,也可能会为了自己的声誉,删除用户不经常使用的数据,隐瞒数据的真实情况。另外,云服务器可能通过恶意修改数据来获得利益。因此远程检查数据的完整性是十分有必要的。本文针对云数据服务的安全和用户隐私保护进行研究,取得以下研究成果:1.越来越多的用户将他们的数据上传到云端而不在本地存储任何副本。在云用户无法完全信任云服务提供商的前提下,如何确保云存储环境中用户共享数据的完整性是当前的研究热点之一。首先,为了实现用户身份跟踪以及动态组用户的添加和删除,在方案中添加RightsDistributionCenter(RDC);其次,为共享云数据定义新的完整性审计模型。2.量子计算机的发展,使得传统的云存储数据完整性验证协议不再安全。因此如何建立一个安全、高效、经济的云存储系统成为业界研究的热点。本文在已有方案的基础上进行了改进。在云存储模型上,专注保护用户数据隐私,并分别将文件和用户签名发送给CSP和TPA,将提高用户数据的隐私性。在云存储数据计算中,采用格和BloomFilter方法,抵御量子计算机暴力破解和满足数据的动态完整性验证,提高云存储空间的利用率。

.........

第一章绪论

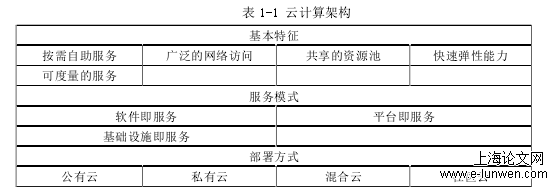

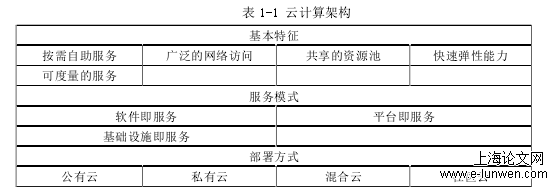

云存储的概念基于云计算的发展和扩展,作为以数据存储和管理为核心的云系统,云存储为云时代的大数据处理提供了新的解决方案。为了占据云计算的核心地位,云存储平台的建设非常重要。通常,云存储平台[1]分为四个层(用户访问层,应用程序接口层,基本管理层,存储层),如图1-2所示。近几年,云计算很好的解决了由于数据量增加而产生的的效率问题。云存储服务的诞生与发展,给云用户提供了大量存储空间,但云存储依然存在着一些缺点[2],例如数缺失,数据被篡改或删除等,如表1-2所示。如何保证数据的安全性成为制约其发展的关键一步。云用户或者企业机构都希望自己的数据是安全的,是给有访问权限的人提供的便利,而不是在自己的数据共享之后,数据安全系数降低。因此,本文针对云用户数据完整性审计和隐私保护出发,提出了相应的解决方案。虽然云服务提供商尽可能地为用户提供安全可靠的存储环境,但数据完整性仍然是用户们关心的核心问题之一,随着信息技术和经济时代的不断发展,数字社会的到来已成为必然趋势.2007年AtenieseG,BurnsR,CurtmolaR[3]等人最早提出了基于RSA算法验证数据完整性的方案,在完整性审计时,应用了大量的模指数运算,效率较低,因此其并不适用于云存储环境。之后WangQ等人提出了基于云存储服务中数据的动态完整性检验方法,使得用户在数据完整性检验方面的效率得到了明显提升,但是上述方案并不能完美的实现在量子时代对数据安全性的要求。

.........

第二章云数据完整性审计理论基础

2.1云数据审计概述

身份隐私:Yu[20]人提出了一种用户以小组的形式共享云数据的方案,用户被划分限定到一个集合中,虽然组内成员有权利查看并修改组内的数据,但用户的身份隐私保护仍然存在问题。Wang等人提出使用环签名保护组成员的隐私方案,当组内成员数量增加时,会影响方案的审计效率。同时,客户端也需要大量的计算,因此该方案不适用于组内人数较多的情况。Shen等[24]人提出采用数据盲化的方法,允许用户授权的第三方代替组用户行使用户在相应集合内的权限,这种新的数据签名方式,极大的减轻了用户在审计时计算资源的局限性,解放了用户资源,提高了用户效率,保证了公开审计过程中身份的私密性,从而保护了数据所有者的身份,但是该方案缺少对组数据块的追踪性。Wang等[25]人提出利用动态广播加密技术为组内成员提供签名,保护共享数据的用户隐私。此技术虽然解决了组内成员的对数据完全可控性,TPA在进行公开审计时,会获取用户的身份信息。

2.2密码学相关知识

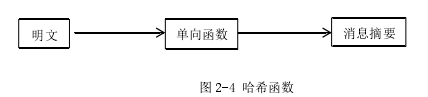

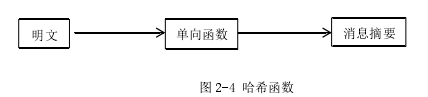

归约指的是将敌手对密码系统攻击归约到一个公认的数学困难问题上。通过建立安全模型,为敌手提供攻击密码系统的虚拟环境,在模拟过程中将数学困难问题嵌入其中,从而将密码系统安全性问题转化到求解数学困难问题上。假设敌手能攻破该密码系统,则其也一定能够解决某一数学困难问题。显然,这样的假设不成立,从而可以说明密码方案是安全的。在密码学知识中,数字签名有着广泛的应用。数字签名是我们日常生活中对传统手写签名的模拟,但又不是表面的简单对应。数字签名方法有很多,根据不同的使用背景,我们可以依次使用不同的签名,例如环签名,盲签名,群签名等。数字签名需要满足的特征很多,下面详细描述几个基本特征。

.........

第3章支持身份追溯的共享数据完整性审计方案........................12

3.1预备知识..........................12

3.2方案的设计目标和系统模型.......................................14

3.3方案详细设计.................17

第四章基于格和BloomFilter的云数据完整性动态验证方案..............................................28

4.1预备知识..........................28

4.2方案的设计目标和系统模型............................................31

4.3方案详细设计................33

第五章总结与展望.....44

5.1全文总结..........................44

5.2未来展望.........................44

........

第四章基于格和BloomFilter的云数据完整性动态验证方案

4.1预备知识

本章提出了一个基于格和BloomFilter的云存储数据完整性公开审计方案。本章安排如下:4.1节介绍了与方案相关的基础知识;4.2节给出了系统模型和设计目标;4.3节介绍了方案的具体描述;4.4节给出了方案的安全性分析;4.5节对本章提出的方案进行了性能评估;4.6节对本章进行了总结。云服务提供商(CSP):提供了许多不同类型的云服务器,为用户提供着存储或计算的服务,使得用户可以随时随地进行数据的上传及下载。因此它具有较强的计算能力和超大的存储空间,同时也存在着数据丢失伪造的现象,及隐瞒用户的可能。第三方审计(TPA):在云存储数据完整性验证方案中,扮演着重要角色的就是第三方审计。在本方案中,假设TPA是无偏歧、可信的实体。在完整性验证过程中,用户授权TPA对云端的私有数据进行完整性验证的权利,并不定期向云服务提供商发起挑战,将数据的完整性验证结果反馈给用户。

4.2方案的设计目标和系统模型

为了能够高效的完成数据完整性验证,本章节所提基于格的动态数据完整性验证方案,应具备以下几个性质。(1)动态完整性审计用户对其上传到云存储服务器的数据可能会经常需要对数据进行更新,本章节所提方案需支持数据的动态变化,包括支持对数据块级的动态操作,数据插入,数据删除及数据修改。(2)格密码理论随着量子时代的到来,格密码理论在密码学和信息安全领域发挥着越来越重要的作用,设计能够抵抗量子攻击的云数据完整性验证协议十分重要。本章节所提方案需抵抗量子计算机的攻击,在量子环境下是安全的。(3)公开审计用户将数据上传到云存服务器上,对于数据的控制力大大降低,传统的数据验证方式不能适用于云环境。同时,云服务提供商可能存在着对于数据完整性验证结果进行恶意修改的问题。因此,本章节所提的数据完整性验证方案中须保证数据完整性验证的结果是公平可信的。

.............

第五章总结与展望

本文针对云数据服务的安全和用户隐私保护进行研究,取得以下研究成果:1.越来越多的用户将他们的数据上传到云端而不在本地存储任何副本。在云用户无法完全信任云服务提供商的前提下,如何确保云存储环境中用户共享数据的完整性是当前的研究热点之一。首先,为了实现用户身份跟踪以及动态组用户的添加和删除,在方案中添加Rights Distribution Center(RDC);其次,为共享云数据定义新的完整性审计模型。2.量子计算机的发展,使得传统的云存储数据完整性验证协议不再安全。因此如何建立一个安全、高效、经济的云存储系统成为业界研究的热点。本文在已有方案的基础上进行了改进。在云存储模型上,专注保护用户数据隐私,并分别将文件和用户签名发送给CSP和TPA,将提高用户数据的隐私性。在云存储数据计算中,采用格和BloomFilter方法,抵御量子计算机暴力破解和满足数据的动态完整性验证,提高云存储空间的利用率。

参考文献(略)