本文首先对电力信息网络的威胁进行分析以及将态势感知技术应用到电力信息网络中。然后提出了一种基于LDA-RBF态势感知算法来对电力信息网络进行恶意网络行为识别以及态势量化。最后对电力信息网络中的网络攻击行为进行概率量化以及后果分析。主要研究工作如下:(1)提出了电力信息网络安全态势感知系统框架,在安全态势模块中,提出了LDA-RBF算法,利用了LDA对样本数据特征指标的优化处理,获取最佳投影,使样本具有最佳可离性。而后利用RBF神经网络得到准确的网络安全态势。进行仿真验证并通过对比实验证明本文所提方法的优越性,能够更加高效、准确的实现网络安全态势感知。(2)根据攻击对象的差异性对网络攻击类型进行分类,在分析攻击者的行为模式与信息物理间交互特性基础上,总结了网络入侵蓄意攻击步骤,为信息物理融合环境下的信息安全分析研究提供新的视角。(3)以攻击者视角建立恶意攻击流程图,分析了与信息设备漏洞关联的入侵攻击过程并基于攻击图进行建模,并应用贝叶斯推理方法对攻击源信息网络传递进行分析,量化恶意攻击入侵成功概率。

.......

第一章绪论

本文将工作重点放在电力信息网络的安全态势感知研究,然后对恶意攻击下的电力信息网络机器造成的影响进行风险评估。详细介绍如下:(1)提出了一种LDA-RBF的态势感知方法并将其应用到电力信息网络安全中。该方法首先利用线性判别分析(LDA)对电力信息网络样本数据进行优化处理,对特征指标进行有效的融合提取,获取最佳投影,使得样本具有最佳的可分离性;而后将预处理后的数据作为RBF神经网络的训练数据,实现电力信息网络的安全态势感知。(2)分别利用KDDCup99数据集与电力信息网络环境的实验数据对本文所提方法进行仿真,通过对比结果验证本文所提基于方法能够更加准确、高效的实现网络安全态势感知。(3)针对信息物理融合环境下的网络攻击进行研究,对入侵攻击步骤进行分析。在研究图论的基础上,分析与信息设备漏洞关联的入侵攻击过程并基于攻击图进行建模,应用贝叶斯推理方法对攻击源信息网络传递进行分析,通过概率的方式对入侵攻击量化评估,综合切负荷量或暂态功角稳定裕度为攻击对电力系统的风险值。

...........

第二章电力信息网络威胁分析以及态势感知技术介绍

2.1引言

近年来,国家一直致力于推进电力信息网络的发展,各种信息通信技术已经广泛用于电力工业中,用以加快电力系统的物联网建设。由于电力系统与外界业务的迅猛增加,这对电力信息网络提出了更高层次的要求。为保证电力系统安全稳定的运行,确保电力信息网络安全十分必要。但来自网络的安全问题层出不穷,多次威胁到电力业务的正常运行。鉴于此分析研究电力信息网络安全问题是当前电力信息化工作的重点。

2.2电力信息网络威胁分析

主机系统需要能够保证系统权限不被内部或外部人员通过一定的恶意行为获取而造成危害。主机系统包括操作系统安全和数据库安全。操作系统的威胁主要体现在安装不必要的附加模块,开放多余的端口,不及时的漏洞修补等而给入侵者制造机会。数据库安全威胁主要是对数据本身的非法访问或者数据库服务器本身的安全威胁。主要包括电力信息系统在应用时应对其安全合理控制以保证信息的完整与不公开,具有正确识别非法用户身份,确保信息转发的确定性与资源的合理性,在数据存储以及恢复过程中保证完整性校验或者加密算法对其处理时对关键数据进行备份处理。

..........

第三章基于LDA-RBF的电力信息网络安全态势感知研究................18

3.1引言...........................................18

3.2基于LDA-RBF的电力信息网络安全态势感知........................18

第四章基于攻击图的电力信息网络安全风险评估.................................35

4.1引言...........................................35

4.2入侵攻击步骤分析...................35

4.3入侵攻击对电网影响分析.......36

5.4基于攻击图的信息设备漏洞攻击模型...............................40

第五章总结与展望................................53

总结...........................................53

展望...........................................53

.....

第四章基于攻击图的电力信息网络安全风险评估

4.1引言

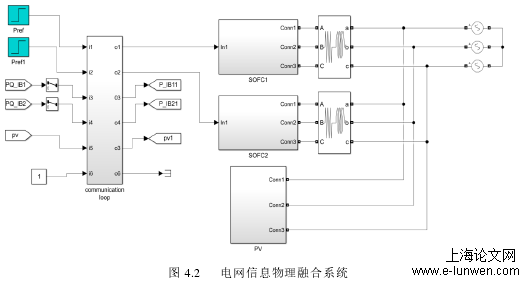

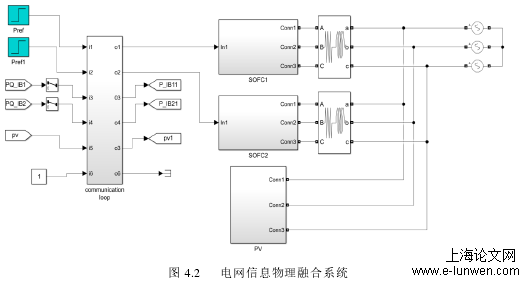

由于信息系统与电力系统的交互融合,大量的数据与智能设备涌入,逻辑隔离边界越来越复杂多样,电力信息网络面临日渐增大的网络威胁(如Dos攻击、FDIA、MIMT等)[32]。为保证电力信息网络通信业务的顺利进行,确保电力信息网络的安全十分重要。基于第三章对电力信息网络的安全态势感知,获取网络可能存在的攻击行为对其进行评估与后果分析显得十分必要。本章主要对电网信息网络的网络攻击行为进行安全风险分析以及评估。基于攻击图对与信息设备漏洞相关联的入侵攻击过程进行建模,并应用贝叶斯推理对攻击源信息在电力通信网络中的传递进行分析,通过概率量化的方式对入侵攻击成功概率评估,综合切负荷量或暂态功角稳定裕度为攻击对电力系统的危害影响值,指导工作人员安全防御工作。入侵攻击步骤分析入侵者可以对端口、通信协议等网络进行扫描从而确定如SCADA系统等位置,或者通过扫描设备危险端口的开放情况以及所使用的协议来推断设备属性,如通过502端口扫描的Modbus,可推断是HMI或是监控工作站。在一些特殊网络中对时延的要求非常精确,贸然的扫描将导致设备宕机,而如果攻击者只想中断系统服务,则简单的Dos攻击就可以使系统瘫痪,如果入侵者另有所谋,则就需要进行软扫描,准确获取信息的同时避免系统报警。当在对目标设备、系统扫描后,由协议特点持续扫描,获取更多信息,例如通过IP/流量辨识关键保护设备及其性质;利用窃取的EtherCAT报文信息获取站内设备的时间同步信息。

4.2入侵攻击步骤分析

本文针对变电站内的实际场景,如下图4.7所示在正常情况下的数据通信过程:变电站内过程层的合并单元采集电网数据然后经过SV网传递到测控装置,再经远动工作站的通信模块上传给主站进行计算决策。利用电力信息设备中存在的漏洞提出了一种攻击流程,从攻击者的角度将多级渗透攻击分为两个过程,首先选择变电站注入虚假信息,入侵变电站与远方控制主站之间的通信接口;入侵成功后,攻击源信息经通信网络传递到主站。大致流程如下:攻击者针对变电站中传感器的实时测量数据,通过在合并单元处入侵并向间隔层设备注入虚假报文,伪装成常规的测量数据,突破间隔层进入变电站中的远动工作站,利用通信路径上防御措施的漏洞、缺陷进行传递,成功进入主站量测数据管理系统,躲过虚假数据检测装置改变状态估计结果,然后根据恶意注入的错误数据进行潮流计算,比如篡改节点电压值越限,造成断路器误动的错误决策,切除线路或节点负荷。

.........

参考文献

[1]郭庆来,辛蜀骏,孙宏斌,等.电力系统信息物理融合建模与综合安全评估:驱动力与研究构想[J].中国电机工程学报,2016,36(06):1481-1489.

[2]刘东,盛万兴,王云,等.电网信息物理系统的关键技术及其进展[J].中国电机工程学报,2015,35(14):3522-3531.

[3]阮振,吕林,刘友波,等.考虑负荷数据虚假注入的电力信息物理系统协同攻击模型[J].电力自动化设备:1-7.

[4]SuZ,XuL,XinS,etal.Afutureoutlookforcyber-physicalpowersystem[C]2017IEEEConferenceonEnergyInternetandEnergySystemIntegration,Beijing,China,2018:1-4.

[5]AshokA,GovindarasuM,WangJ.Cyber-PhysicalAttack-ResilientWide-AreaMonitoring,Protection,andControlforthePowerGrid[J].ProceedingsoftheIEEE,2017,105(7):1389-1407.

[6]李泽龙.信息物理融合环境下电网恶性数据链识别方法研究[D].东北电力大学,2018.

[7]郭庆来,辛蜀骏,王剑辉,等.由乌克兰停电事件看信息能源系统综合安全评估[J].电力系统自动化,2016,40(05):145-147.

[8]LiuY,NingP,ReiterMK.Falsedatainjectionattacksagainststateestimationinelectricpowergrids[J].ACMTransactionsonInformationandSystemSecurity,2011,14(1):1-33.

[9]Kosut,JiaL,Thomas,etal.MaliciousDataAttacksonGridStateEstimation:www.zhonghualw.comAttackStrategiesandCountermeasures[C].First IEEEInternational Conferenceon Smart Grid Communications.IEEE,2010:220-225.

[10]AshrafuzzamanM,ChakhchoukhY,JillepalliAA,etal.DetectingStealthyFalseDataInjectionAttacksinPowerGridsUsingDeepLearning[C].14thInternationalWirelessCommunicationsandMobileComputingConference,IWCMC,2018:219-225.#p#分页标题#e#

.............