本文是一篇安全管理论文,在安全管理中,投入要适度、适当,精打细算,统筹安排。既要保证安全生产,又要经济合理,还要考虑力所能及。单纯为了省钱而忽视安全生产,或单纯追求不惜资金的盲目高标准,都不可取。(以上内容来自百度百科)今天为大家推荐一篇安全管理论文,供大家参考。

第一章 绪论

1.1 研究背景及意义

随着社会信息化时代的来临,对海量信息资源的保护越来越重要。人们的日常工作生活、企业管理、国家管理越来越离不开信息技术[1]。访问控制作为信息安全管理系统中保护信息和资源的一项关键技术,能有效地解决海量信息资源的有效管理及合理访问的问题。在现有的访问控制技术中,基于角色的访问控制(Role-Based Access Control,RBAC)[2]能够有效地解决大规模访问控制问题,防止未经授权的访问,大大提高了系统的安全性和管理效率。在 RBAC 访问控制模型中,主体不是直接拥有某个客体的访问权限,而是通过角色这一中间属性间接地将权限授予给用户,用户通过担任对应的角色来获取所需权限[3]。尽管 RBAC 安全策略被广泛使用,但只有角色被适当地定义,合理配置 RBAC,才能发挥 RBAC 安全策略的优点。实现从传统访问控制到 RBAC 的正确迁移过程称为角色工程[4]-[5]。角色工程的目标是基于企业的自身的需求,定义并发掘合适的角色集合,确定相关的用户-角色之间和角色-权限之间的分配关系。角色工程的实现方法有两种:自顶向下法和自底向上法。自顶向下的方法是通过详细分析企业需求和业务过程,划分出职责模块,从而定义出角色。这种方法需要人为规划和评估企业的安全策略,通过对系统可能面临的威胁进行风险评估和策略制定。并且由于业务分析中的复杂性,通常需要大量的人为干预[6],因此该方法的时间代价非常大。自底向上的方法就是借助于数据挖掘等技术从企业现存的访问控制列表(AccessControlList,ACL)中挖掘出角色,简称为角色挖掘[8]。角色挖掘可以在现有应用程序和系统中自动识别 ACL 中的角色[10],因此对自底向上的方法(角色挖掘)的研究更受学者欢迎。目前,角色挖掘已经受到了工业和研究界的越来越多的关注。角色挖掘问题是个多目标优化问题[11],相应的角色挖掘结果的衡量标准也多有不同。在众多的优化目标中,角色最小化和最少指派是两个基本优化目标[13]。前者旨在最小化角色总量,这样可以减少 RBAC 配置的复杂性,且易于理解;后者旨在最小化角色-用户及角色-权限之间的分配关系,减少分配数量从而降低 RBAC配置的工作量,并且使得 RBAC 管理更加高效。

.........

1.2 国内外研究现状

1.2.1 角色挖掘算法研究现状

“角色挖掘”的概念由 Kuhlaman[21]等人首次提出,他们定义角色挖掘就是应用数据挖掘技术从现有的权限分配数据集里面找出一组正确的角色。Vaidya 等人2007 年在文献[4]中正式定义了角色挖掘问题(基本角色挖掘问题)。该文献指出,角色挖掘问题实质上是一个以最小化角色个数为优化目标的优化问题,并且具有NP-hard 复杂性。Vaidya[15]等人在 2009 年定义了角色挖掘的另外一个优化目标,即找到一个角色集合能够最小化用户-角色分配关系和角色-权限分配关系。该问题对应的就是最少指派角色挖掘问题。角色挖掘问题可以被转换为多种其它的问题来对其求解,Zhang[22]等人将角色挖掘问题转换为图最优化问题,该方法拟解决角色挖掘中角色和指派总数最小化问题。Lu[13]等人利用布尔矩阵的分解问题及其不同意义条件下所对应的相应的变型矩阵分解问题来实现求解角色挖掘问题。Jafarian[23]等人将角色挖掘问题转换为自定义优化目标的约束满足问题。有些学者将遗传算法与角色挖掘问题相结合,设计了基于遗传算法的角色挖掘算法。马瑞新[24]提出应用粒子群优化算法的思想对社会网络进行结构挖掘,更加注重精英粒子的引导作用,同时结合社区内部成员的不同属性,对其进行角色划分,研究了在概念格的 RBAC 模型上的角色最小化问题及其算法。米秀明[25]提出了两种进化算法来进行角色挖掘:一个是基于遗传聚类的删除策略角色挖掘、另一个是基于蚂蚁聚类的添加策略角色挖掘。

...........

第二章 角色挖掘结果无量纲评价模型建立

本文在进行角色挖掘之前,分别从角色最小化和最少指派两个方面构建评价模型,然后对角色挖掘算法结果进行统一评价。该评价模型不依赖于任何角色挖掘算法,仅由 ACL 数据集本身的用户和权限间的关系来决定。本章先介绍评价模型的总体设计,再对角色挖掘结果无量纲评价所涉及到的基本术语、角色最小化评价标准、最少指派评价标准等方面进行展开描述,并分别构建评价模型。

2.1 总体设计

角色挖掘算法的衡量指标有许多,如层次角色兼容性、可扩展性、重叠权限支持、复杂度等等。但是由于考虑角色挖掘的成本问题,研究最多的是如何建立最小规模的 RBAC 模型。因此,角色数量最小化和指派最少化是角色挖掘算法采用最多的两个优化目标,也是使用的较多的评价指标。但是,大多数现有的评价指标都是基于一个绝对值(最小值),而一个固定的最优值难以客观评价不同的角色挖掘结果的优良级别。在大型数据集中,大量的用户和权限构造的权限分配关系较为复杂,在这种情况下无法对角色挖掘算法求解结果进行准确评判,无法得知其与理论最优解之间的关系,如图 2.1 所示。因此,当用户、权限较多,权限分配关系较为复杂时,由于角色最小化和最少指派问题的复杂性,难以得知这两个问题下的最优解,也就无法对对应的角色挖掘算法结果进行客观的评价分析。并且,对不同数据集下的不同角色挖掘算法结果来说,难以将它们在统一的评价标准下进行衡量与比较。因此,现有的大部分角色挖掘结果评价方法无法在统一的评价标准下明确地区分不同结果的优劣。此外,由于实际应用中的复杂性,用传统评价方法来评估不同数据集的下的同一角色挖掘结果或评估来自相同数据集的不同算法的所有结果也是不切实际的,需要探索独立于任何角色挖掘算法和数据集大小的评价机制。

..........

2.2 背景知识

本文的研究以图论为基础,下面对本文研究所主要涉及到的几个基础术语给出概念定义。通过定义 2-4 和 2-5 可知,ACL 配置中的 集合在 RBAC 配置中被表示为集合 和 。在 RBAC 模型中,角色代表在组织内执行某些特定工作职能的组织机构,用户则根据其对应资格及访问的权限被分配适当的角色。ACL 图中的一个二元组代表一个角色,如图 2.3 所示。角色挖掘的目的在于从用户-权限分配关系中找到一个角色集合来正确解耦用户集合和权限集合的关系。为了方便描述从 ACL 配置模型到 RBAC 配置模型的转变,下面介绍布尔矩阵的运算操作。

........

第三章 角色挖掘结果无量纲评价指标算法设计............18

3.1 评价指标算法设计概述 .......... 18

3.2 角色最小化结果评价指标算法设计 .......... 19

3.2.1 满分线算法设计 ............. 19

3.2.2 中等线算法设计 ............. 20

3.2.3 算法复杂度分析 ............. 22

3.3 最少指派角色挖掘结果评价指标算法设计 ........ 23

3.4 本章小结 .... 29

第四章 实验验证....30

4.1 测试数据选取 ...... 30

4.2 测试结果 .... 31

4.2.1 角色最小化算法实验结果 ....... 31

4.2.2 最少指派算法实验结果 ........... 35

4.3 实验分析 .... 39

4.4 本章小结 .... 40

第五章 总结与展望..........41

5.1 工作总结 .... 41

5.2 研究展望 .... 42

第四章 实验验证为了验证

角色挖掘结果无量纲评价机制的正确性,本章从实际出发,选取真实的数据集作为测试的 ACL 数据集,计算这些数据集对应的评价指标值,分别构造角色最小化和最少指派角色挖掘评价机制。再收集已经在文献中发表的针对这些真实数据集的角色挖掘算法及算法实验结果,根据结果计算这些算法在本文设计的评价机制中对应的角色挖掘结果评价分数向量。为了验证本文提出的角色挖掘结果无量纲评价机制的正确性和统一性,本章节先展示选取数据集的基本特性,并列出不同算法在分别同一在不同数据集下的角色挖掘结果所包含的角色数和指派数;由于角色最小化和最少指派是两个相互独立的优化目标,本文分别对每个角色挖掘算法结果在所有数据集下的角色最小化结果和最少指派结果进行评分。相同评价模型中的分数向量具有相同的物理意义,将相同角色挖掘目标下的算法分数向量在同一表格下展示,不仅可以对比看出不同算法在同一数据集下的角色挖掘结果的分数,还可以比较不同角色挖掘算法在不同数据集下的角色挖掘结果分数高低。#p#分页标题#e#

4.1 测试数据选取

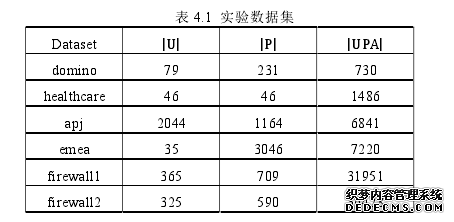

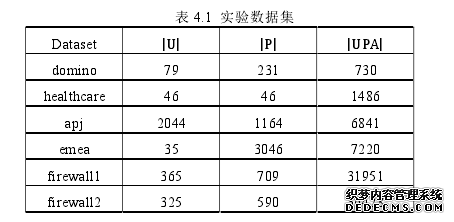

本文的评价机制所需的实验数据分两类:真实数据集和角色挖掘算法。所选取的数据集及算法都来源于已发表的文章,可保证实验数据的真实性及正确性。本文选取惠普实验室已经公布的 6 个真实数据集作为原始 ACL 数据集,它们分别为:来自 Lotus Domino 服务器的 domino 数据集、美国退伍军人管理局的healthcare 数据集、来自 Cisco 防火墙的 apj 和 emea 数据集、来自 Checkpoint 防火墙的 firewall{1,2}数据集。本文选取了 10 个已有的角色挖掘算法来进行实验评估,这些算法已在表 4.1中的数据集上进行过实验验证。这些算法结果如表 4.2 所示,其中对应数据集下每个算法结果的上列表示角色最小化结果,下列表示最少指派结果。前 5 个算法来自惠普实验室在其研究项目中使用的算法[14],分别为:贪婪算法 、格子后处理算法 、最少指派算法 、四方表示算法 、基于角色最小化的约简求解器。

........

总结

在社会信息化的时代背景下,海量信息资源的保护和管理面临着巨大的挑战。访问控制技术作为一个安全信息系统不可或缺的安全措施,对保护数字资源的安全有着重要意义。而 RBAC 策略由其在有效简化访问控制管理、提高效率和增强企业安全管理等方面的优势受到人们的广泛关注。在配置 RBAC 安全策略过程中,角色挖掘由于可自动化构建基于角色的访问控制体系,受到广大学者们的青睐。近年来,随着不同的角色挖掘算法相继涌现,对不同角色挖掘目标下的角色挖掘结果的评价机制的研究显得极其重要。本文提出了一种面向信息安全管理的角色挖掘结果无量纲评价机制,分别对角色最小化算法的结果和最少指派角色挖掘结果进行统一评估,实现对角色挖掘算法结果的优劣等级评定。不同于现有的其他评价方法,本文的评价机制不是采用单一的数据值作为参考标准,而是定义了三条参考线:满分线、中等线和及格线,并根据这三条线和角色挖掘结果的对应关系来实现对结果的相对评价。每个数据集都有这三条参考线,其中,满分线和中等线分别对应着角色挖掘结果最优解的下界值和上界值,及格线对应的是角色挖掘结果的一个基线值。综合这三条参考线的值和角色挖掘结果,可计算每个角色挖掘算法的结果在不同数据集下的角色最小化和最少指派两个目标下的评价分数向量,通过计算出来的分数向量可将不同算法结果的优良性在统一的评价机制里进行对比分析。本论文开展的工作主要概括为两个方面:

1、选取了角色挖掘中研究较多的两个基本问题:角色最小化和最少指派角色挖掘问题,进行分析,并定义了这两种优化目标下的角色挖掘结果对应的参考线,并分析每条参考线对应的物理意义,设计求解思路。

2、根据参考线的求解思路,分别为角色最小化和最少指派角色挖掘算法设计对应算法,构造两个目标下的角色挖掘结果评价体系。选取真实数据集和不同的角色挖掘算法进行实验,通过计算评价体系中的评价分数向量来实现对不同角色挖掘算法结果的统一对比,并验证本文提出的评价机制的可行性。

..........

参考文献(略)